Uma dessas transformações é a possibilidade de identificar as pessoas através do uso da Identidade Digital, esta, é uma credencial eletrônica segura e confiável, que pode ser utilizada para acesso a serviços digitais do governo, bancos e diversas outras aplicações de mercado.

Está contida em um certificado digital, que é uma técnica fundamental na sociedade da informação para dar mais segurança, ao comércio eletrônico, transações de governo eletrônico e a privacidade dos cidadãos. Um certificado digital é capaz de prover autenticação, assinatura eletrônica, “cifras” entre outros recursos.

ICP-Brasil

O Brasil utiliza atualmente o padrão ICP-Brasil que significa Infra-Estrutura de Chaves Públicas Brasileira, onde estão especificadas as políticas de certificados, normas técnicas e operacionais a serem utilizadas. O ITI Instituto Nacional de Tecnologia da Informação é uma autarquia federal, vinculado diretamente a Casa Civil tendo entre suas missões cuidar e manter a ICP-Brasil.

Autoridade de Certificação e Validade Jurídica

Assim como um RG é expedido pela Secretaria de Segurança Pública, um Certificado Digital é expedido através da Autoridade de Certificação. Essa AC é responsável pela emissão, controle e revogação dos seus certificados emitidos.

Abaixo da hierarquia da Autoridade Certificadora encontramos a AR, Autoridade de Registro, que é responsável pela validação presencial e requisição dos certificados.

A medida provisória 2.200-2 com força de lei, garante aos certificados emitidos pela ICP-Brasil a autenticidade, integridade e validade jurídica dos documentos em forma eletrônica, das aplicações de suporte e das aplicações habilitadas que utilizem certificados digitais, bem como a realização de transações eletrônicas seguras.

Confiabilidade na Assinatura Digital

Um documento assinado digitalmente é reconhecido como sua própria assinatura, os seus mecanismos de segurança garantem a autenticidade que prova que o “assinante” é realmente quem diz ser, prova também a sua integridade que é a garantia que esse documento não foi alterado após a assinatura. Isso é muito importante para evitar, principalmente, falsificações em documentos. O não-repúdio é a garantia que a pessoa que realizou determinada transação eletrônica, não poderá posteriormente negar sua autoria, visto que somente aquela chave privada poderia ter gerado assinatura digital própria.

A utilização dos certificados digitais tende a crescer cada vez mais no Brasil e no mundo.

Uma série de atividades que antes requeriam a validação presencial e porte de documentos já está sendo substituída por validação eletrônica. Onde através do seu certificado digital, pessoas físicas e jurídicas realizam suas transações eletrônicas.

Principais Vantagens

Os principais ganhos com a utilização de certificados digitais são:

1)Maior segurança e confiança nos processos;

2)Eliminação de burocracia;

3)Ganho de eficiência;

4)Otimização de tempo;

5)Redução de custos.

Exemplos de Utilização

Alguns exemplos de utilização do certificado digital:

- Assinatura digital de e-mail

Os e-mails podem ser assinados e cifrados para maior segurança

- Autenticação de aplicações em Internet Banking

O acesso a conta bancária e transações financeiras passam por um processo de autenticação forte, garantindo maior segurança contra fraudes eletrônicas

- Autenticação de aplicações como VPN

Através da internet, os usuários têm acesso aos sistemas internos, utilizando autenticação por certificados digitais com smart card, assim como a criação de comunicação segura.

- Acesso aos serviços e-CAC

A Receita Federal disponibiliza o Centro Virtual de Atendimento ao Contribuinte, onde através de certificados digitais e-CPF e e-CNPJ são disponibilizados diversos serviços como alterações cadastrais, acompanhamento processos tributários eletronicamente, situação fiscal e procuração eletrônica.

- Assinatura de documentos eletrônicos individuais e em lote

Um documento assinado eletronicamente possui validade legal, dispensando o uso e armazenamento em papel. Com esse recurso é possível a assinatura de centenas de documentos ao mesmo tempo, ganhando muita agilidade em aprovações, podendo ainda ser realizado a partir de qualquer localidade.

Composição do Certificado

Um certificado digital normalmente contém as seguintes informações:

- Sua chave pública

- Seu nome e endereço de e-mail

- Para qual fim é destinado o certificado

- A validade da chave pública

- O nome da Autoridade Certificadora

- O número de série do Certificado Digital

- A assinatura digital da Autoridade Certificadora

Processo de Assinatura Digital

Vamos exemplificar o processo da assinatura digital realizado por Paulo:

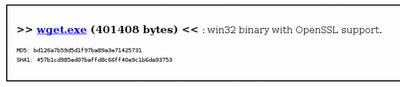

Num processo de assinatura digital o documento passa por uma função matemática chamada “Hash”, onde é gerado um “resumo” único do documento. Com a chave privada, esse “Hash” é criptografado e enviado juntamente com o documento assinado eletronicamente. Ao receber o documento, o destinatário aplica a função “Hash” novamente obtendo o “resumo1”.

Utilizando a chave pública de Paulo o “resumo” é decriptografado e ambos são comparados “resumo1” e “resumo”, se eles forem iguais, o documento está íntegro e autêntico, ou seja, não foi alterado e realmente foi enviado por Paulo. Qualquer alteração no documento geraria uma função “Hash” diferente, o fato da chave pública de José abrir o arquivo criptografado, prova que o mesmo foi assinado digitalmente com a chave privada correspondente.

Todo esse processo é realizado de forma automática pelo sistema instalado em seu computador, tornando o processo seguro e confiável.

Certificado Digital padrão A3

Existem diversos tipos e utilizações para os certificados digitais, abordaremos somente o padrão A3. O certificado digital Tipo A3 oferece maior segurança, pois, seus dados são gerados, armazenados e processados em smart card ou token, permanecendo assim invioláveis e únicos, uma vez que a chave privada é gerada dentro do dispositivo e não pode ser exportada. Somente o detentor da senha de acesso pode fazer utilização da chave privada. Por estar contido em um dispositivo como smart card ou token, terá a possibilidade de ser transportado e utilizado em qualquer computador.

A finalidade dos dispositivos smart card e token é a mesma, para utilização do smart card é necessária uma leitora de cartão, já o token, possui interface padrão USB e dispensa o uso de leitora.

Segurança no Certificado A3

Para utilização do certificado digital do tipo A3 são necessários dois itens, algo que você sabe “sua senha” e algo que você possui, “seu smart card ou token”. Dessa forma, mesmo que um programa malicioso capture sua senha, não será possível a utilização do seu certificado, pois, a chave privada está contida dentro do seu dispositivo que somente você possui.

PIN e PUK

O acesso a chave privada é protegido por senha conhecido como PIN. Sendo sua senha primária, ao inserir corretamente o PIN é liberado o uso da chave privada contida no certificado.

Existe uma senha mestra conhecida como PUK utilizada somente quando o PIN é bloqueado, através dela é possível reaver a senha de PIN. Este último é bloqueado após três tentativas de senha inválida. O PUK também é passível de bloqueio com três tentativas inválidas. Lembre-se que a senha de PIN e PUK é de uso pessoal e intransferível, assim como sua senha do banco.

A proteção do smart card ou token é muito importante, pois a chave privada contida no mesmo é única, se houver perda ou roubo desse dispositivo, o certificado deve ser imediatamente revogado junto a Autoridade de Registro. Após isso, o certificado não é reconhecido como confiável para qualquer tipo de uso nos sistemas.

Cuidados com seu Certificado Digital

Os principais cuidados que devem ser tomados com o seu certificado e dispositivos são:

- Perda do smart card ou token

- Perda da senha PIN e PUK

- Formatação do dispositivo

- Remoção das chaves

- Dano físico ao smart card ou token

A emissão de um novo certificado digital gera custo, além de ser necessário um novo processo de emissão presencial, junto a um agente de validação da Autoridade de Registro.